Chers Clients,

Vous avez probablement lu dans la presse une recrudescence des cryptovirus en ce moment (ransomware).

Nous pensons que ce problème est sérieux et c’est la raison pour laquelle nous publions cette information, en lien avec toute l’équipe et d’autres experts en informatique.

Nous pensons qu’il est de notre devoir de partager ces informations avec vous afin que vous preniez conscience du problème et de l’importance de sécuriser vos données.

Si vous n’avez pas encore pris des mesures, nous vous conseillons de nous contacter pour mettre en place un certain nombre d’actions et diminuer ainsi le risque d’avoir vos données cryptées.

Qui sont les cibles ?

Si les grandes multinationales font la une de la presse, ce phénomène touche également les TPE/PME.

La Suisse est également concernée par ce problème.

Quelle est la manière de procéder des hackers ?

En 2017, une première vague importante de ransomware s’est fait connaître.

Le mécanisme était relativement simple. Les virus arrivaient par e‑mail et un simple clic sur un fichier attaché déclenchait l’encryption de toutes les données sur l’ordinateur.

Depuis, les hackers se sont professionnalisés.

Ils ont fractionné les attaques en 3 étapes distinctes.

Étape 1 : Trouver la faille pour rentrer sur votre réseau informatique local

Un premier groupe de hackers cherche des failles et des vulnérabilités dans les systèmes informatiques qui leur permettront de s’introduire dans votre système. Les vulnérabilités les plus connues sont :

- les accès de bureau à distance ouverts sur internet,

- les mots de passe faibles,

- les logiciels pas mis à jour et qui présentent une faille connue des hackers,

- les fishings par e‑mails.

Les hackers « scannent » toutes les adresses IP sur internet, probablement à l’aveugle, à la recherche de ces failles. Une fois les utilisateurs vulnérables trouvés, les hackers vendent ces informations sur le « darkweb ».

Étape 2 : Cartographier votre réseau et vos données

Un second groupe de hackers va acheter cette liste des systèmes vulnérables et va chercher à s’introduire dans votre système. Le hacker va probablement déposer un cheval de Troie qui va lui permettre de se connecter à votre insu à votre ordinateur ou au serveur du bureau. À partir de là, il va commencer un travail qui peut lui prendre plusieurs jours pour cartographier votre réseau. Il va tenter de trouver vos mots de passe par le biais des faiblesses dans la configuration des systèmes et va établir un plan de vos données. Il a été constaté que ce travail est souvent fait la nuit ou le week-end pour éviter de se faire repérer ou peut-être à cause du décalage horaire entre le lieu où habite le hacker et la Suisse.

Le hacker cherche à trouver sur quelles machines ou quels serveurs se trouvent les données sensibles de l’entreprise et où se trouvent les éventuelles sauvegardes.

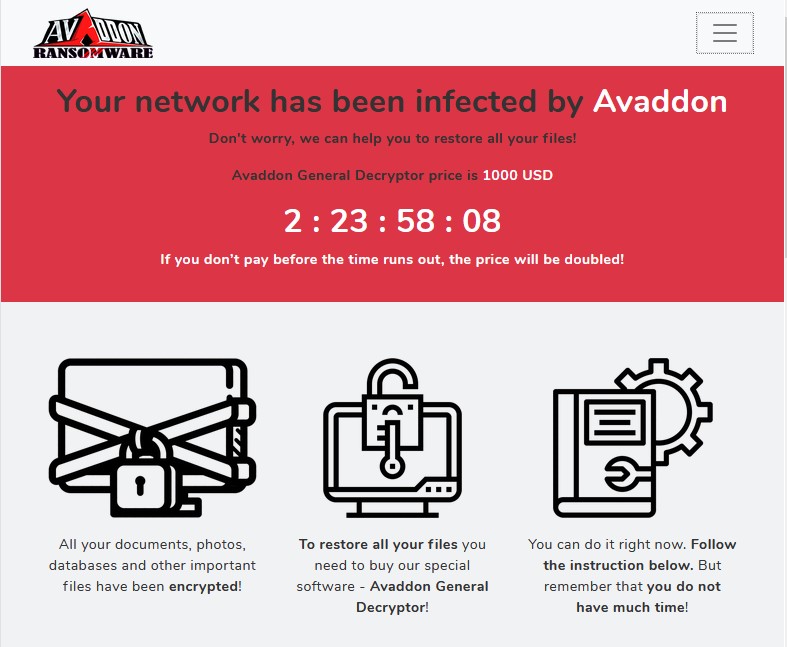

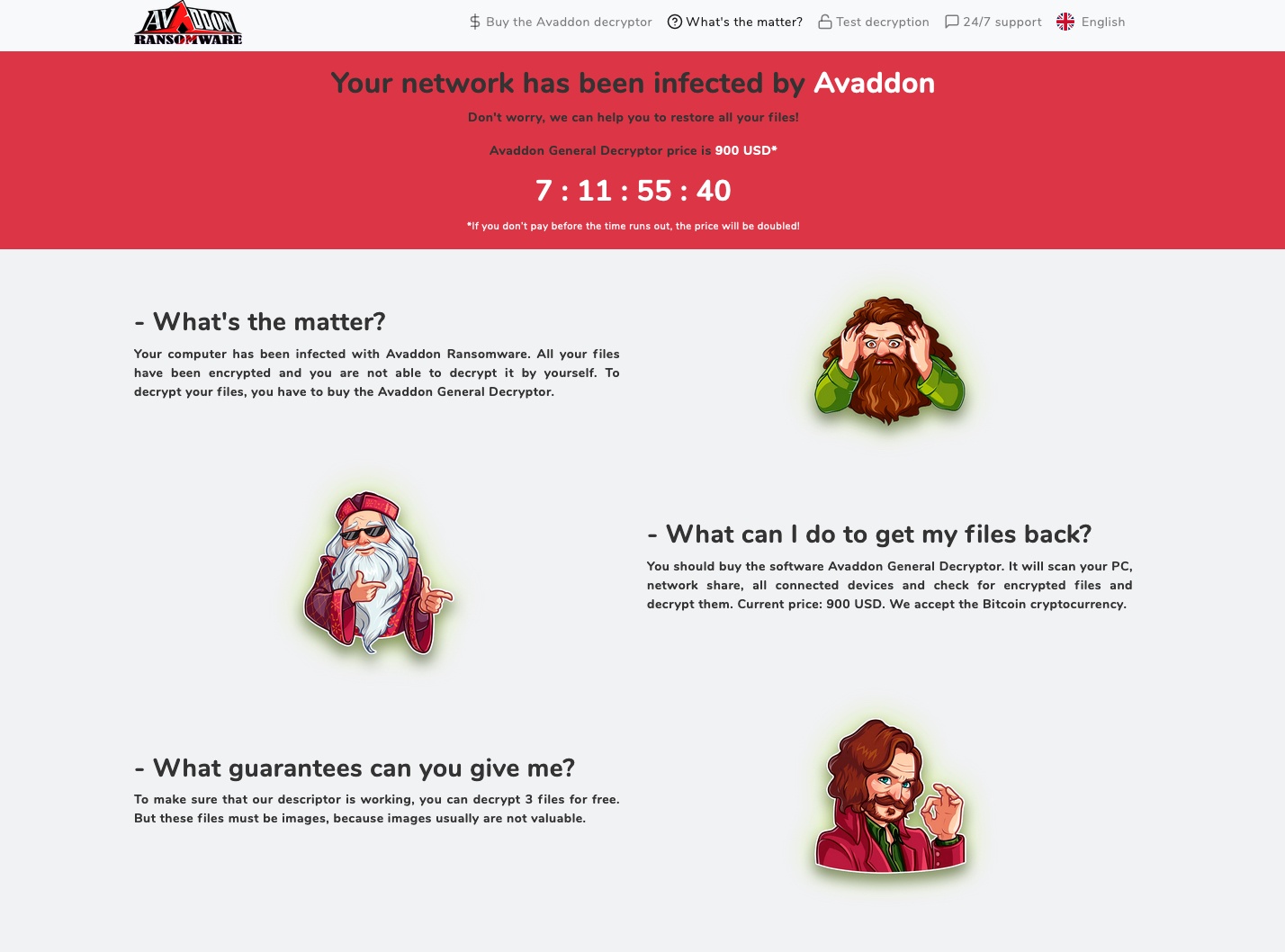

Etape 3 : Encrypter vos données

Développer un ransomware (virus qui encrypte et qui contrecarre tous les systèmes de sécurité des antivirus et des systèmes d’exploitation) nécessite une expertise informatique pointue. Ces hackers « développeurs », peu nombreux, ont donc mis en place un système de partenariat avec les développeurs « exploiteurs de faille » et un partage de la rémunération des rançons obtenus.

Le hacker lance le programme qui encrypte les données de l’entreprise et, si possible, supprime ou encrypte les sauvegardes.

À ce jour, personne ne sait décrypter des données encryptées sans avoir la clé de déchiffrement. Si les données principales sont encryptées et les sauvegardes sont soient inexistantes, soit pas à jour, soit encryptées ou supprimées par le hacker, il n’y aura malheureusement pas d’autres solutions que de payer la rançon !

Une fois la rançon payée, le hacker communique la clé de déchiffrement.

Toutes les victimes que nous connaissons ayant payé leur rançon ont reçu leur clé et ont pu décrypter leurs données.

Comment faire pour se protéger des ransomwares ?

On peut comparer l’attitude à adopter pour se protéger des ransomwares à l’attitude à avoir pour protéger sa villa des voleurs. Il n’existe pas de solution fiable à 100%, en revanche, une réflexion globale sur cette menace va permettre de diminuer considérablement le risque. Pour protéger une villa, on peut fermer la porte à clé, fermer les fenêtres, avertir quelqu’un si on voit des personnes aux comportements anormaux autour de la maison, ne pas laisser trainer ses clés, dire aux enfants de prévenir si les clés sont perdues, mettre un système d’alarme, etc.

De la même manière, pour protéger les données informatiques de votre entreprise, de nombreuses actions techniques et non techniques, préventives et palliatives, peuvent être menées. Voici une liste non exhaustive.

Actions préventives pour éviter que les hackers ne puissent pas « entrer » dans votre système

- Mettre à jour tous vos éléments informatiques (PCs, Serveur, Firewall, Imprimante, etc.),

- Sécuriser les accès extérieurs à votre réseau (Bureau à distance, VPN),

- Mettre en place la double authentification, au moins sur les systèmes ouverts sur internet,

- Comprendre la vulnérabilités des e‑mails et le principe des e‑mails de fishing, former les utilisateurs à cela,

- Mettre en place un système de gestion centralisé des mots de passe,

- Protéger vos postes et serveurs avec des solutions antivirus performantes.

Actions palliatives pour diminuer les dégâts si vous avez été victime d’une attaque

Si un hacker a quand même réussi à s’introduire dans votre système et à encrypter les données, il faudrait pouvoir restaurer ces données depuis une sauvegarde.

Pour cela on conseille de configurer :

- Un système de sauvegarde des données régulièrement contrôlé,

- Un système de sauvegarde qui rend impossible le fait de supprimer/modifier les sauvegardes,

- Un système off-line avec la rotation des disques si on est prêt à faire la rotation des disques dans la durée et que l’on souhaite la sécurité maximale,

- Une sauvegarde externe à l’entreprise, isolée du réseau local, sans possibilité de supprimer les données à distance (si on souhaite plus de souplesse que les sauvegardes off-line et si on ne souhaite pas investir),

- Ou un système interne à l’entreprise (NAS) mais avec tous les paramètres de sécurité et d’isolation du réseau en place si on pense que cela apporte une sécurité suffisante.

Nous attirons votre attention sur le fait que les hackers menacent de publier une partie des données encryptées sur internet si la rançon n’est pas payée. Restaurer les données depuis une sauvegarde va donc vous permettre de travailler, mais il existe un risque que vos données se retrouvent sur internet librement accessibles. Cela pose plus ou moins de problèmes, en fonction de votre métier et du contenu des données.

Que faisons nous…

Nous avons identifié cette menace depuis maintenant quelques mois. Nous avons décidé d’en faire en interne un sujet prioritaire. Nous intensifions nos efforts sur la sécurité, les sauvegardes, la formation et en particulier la formation interne de notre équipe.

Notre équipe est là pour étudier avec vous les mesures adaptées à votre infrastructure.

En conclusion

Il y a une forte recrudescence des ransomwares en ce moment qui impacte tout type de sociétés en Suisse (petites et grandes).

On constate que les sociétés sont vulnérables à ce type d’attaques car elles sont complexes et d’un nouveau type.

Les sociétés que nous connaissons et qui ont été impactées avaient des failles.

En appliquant une série de mesures techniques et humaines, on peut réduire grandement le risque d’être impacté par un ransomware. Que vous soyez clients ou non de notre société, contactez-nous. En faisant une étude personnalisée de votre infrastructure (de quelques heures à quelques jours de travail) nous pourrons vous donner notre avis sur le risque d’exposition à ce type d’attaques.